Запит із параметрами перетворює статичний пошук на живу, адаптивну машину, де дані фільтруються миттєво під ваші потреби. Уявіть таблицю з тисячами записів про тварин у зоопарку: замість копирсання вручну, ви вводите “хижі” — і ось перед вами тільки вовки з тиграми. У Microsoft Access це реалізується простим текстом у квадратних дужках у рядку критеріїв конструктора запитів, як [Введіть вид]. У SQL — prepared statements з плейсхолдерами ?, а в веб — рядком ?id=123&name=Іван у URL. Цей трюк не тільки економить час, але й блокує SQL-ін’єкції, роблячи код безпечним, ніби фортеця.

Така гнучкість народжується з ідеї розділити шаблон запиту від даних: сервер готує структуру заздалегідь, а значення підставляються динамічно. Це базовий принцип, який використовують школярі в Access для уроків і розробники в production-API. Далі розберемо кожен шар — від простих баз даних до хмарних сервісів, з кодом і нюансами, що врятують від типових пасток.

Що ховається за запитом із параметрами: суть і переваги

Запит із параметрами — це шаблон, де змінні частини замінюються значеннями на льоту, без переписування коду. Уявіть конвеєр: структура фіксована, а деталі персоналізуються. Це відрізняється від жорсткого запиту типу SELECT * FROM users WHERE age = 25 — тут 25 можна міняти без ризику зламати синтаксис.

Переваги вражають: гнучкість для користувача, бо не треба правити SQL чи URL; безпека, адже дані не конкатенуються зі строкою, уникаючи ін’єкцій; продуктивність, бо СУБД кешує план виконання. За даними OWASP, параметризація блокує 90% SQL-атак. А в веб query-параметри ідеальні для фільтрів пошуку, як на Google чи OLX.

- Гнучкість: Один запит для сотень сценаріїв — вводьте значення, і магія починається.

- Безпека: Зловмисник не вставляє ‘; DROP TABLE — сервер ігнорує шкідливий код.

- Швидкість: Prepared statements компілюються раз, виконуються тисячі разів.

- Масштабованість: Легко інтегрувати в форми, API чи дашборди.

Після такого списку ясно: без параметрів код стає каменем на шиї. Тепер зануримося в практику, починаючи з класики — Microsoft Access, де все народилося для новачків.

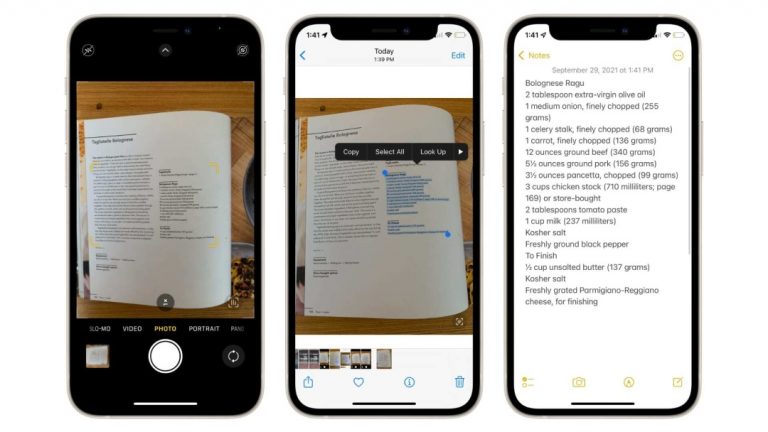

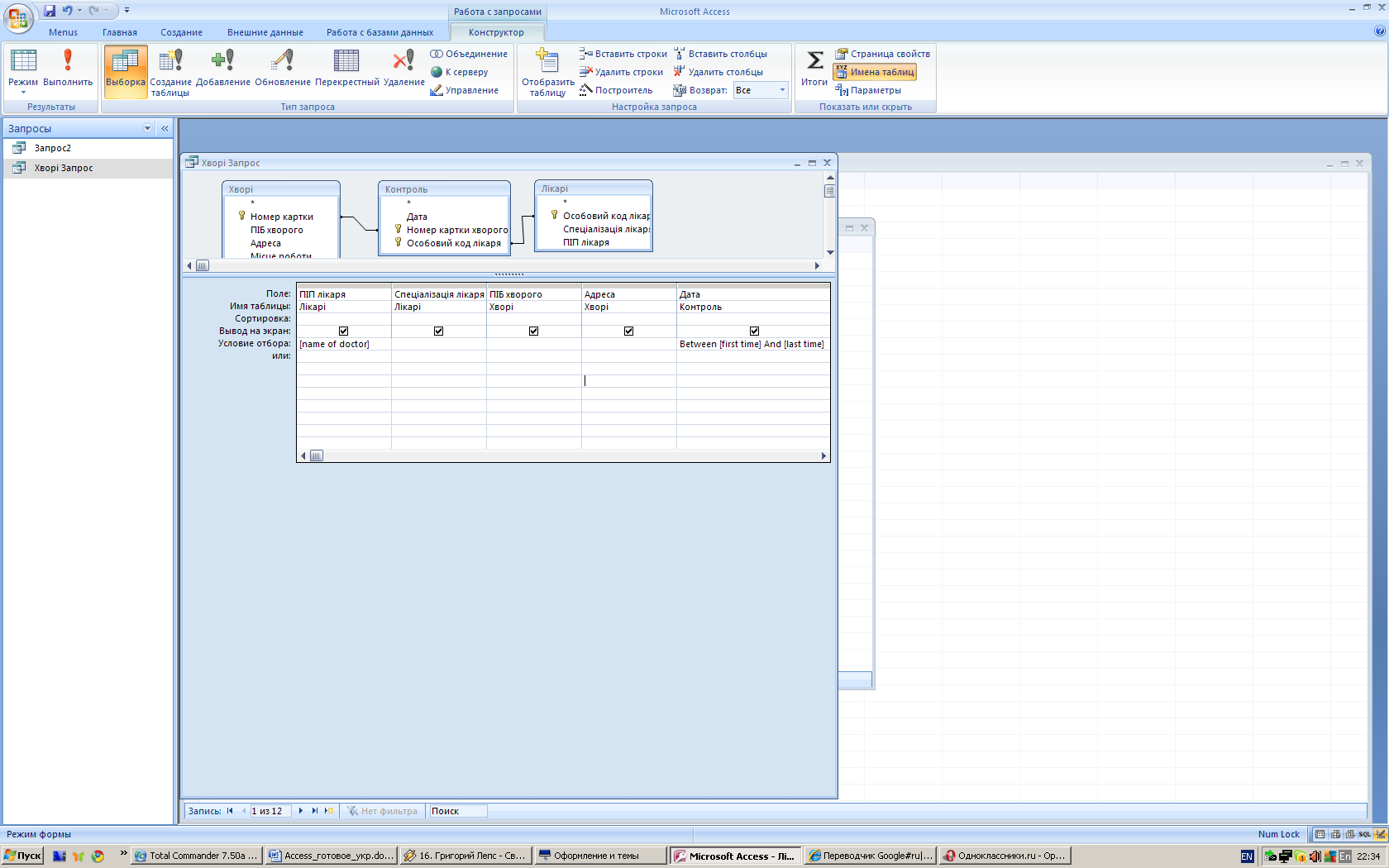

Запити з параметрами в Microsoft Access: крок за кроком

Access — ідеальний старт для початківців, бо візуальний конструктор ховає складнощі SQL. Створіть базу “Зоопарк” з таблицями Тварини (ID, Назва, Ряд, Вага) і Годування (Дата, ТваринаID, Кількість). Відкрийте Конструктор запитів: Створення > Конструктор запитів.

- Додайте таблиці Тварини та Годування, перетягніть поля: Назва, Ряд з Тварини; Дата, Кількість з Годування.

- Створіть зв’язок за ТваринаID (перетягніть поле).

- У рядку Критерії поля Ряд введіть [Введіть ряд тварин] — це параметр.

- Для складнішого: у Вага додайте > [Мінімальна вага].

- Збережіть як “Фільтр_тварин”, запустіть — з’явиться діалог для введення.

Введіть “Хижі” — отримаєте тільки вовків з датами годувань. Якщо параметрів кілька, діалоги йдуть послідовно. Для форм: створіть форму з кнопкою, що запускає запит, — параметри візьмуться з текстових полів форми. За документацією Microsoft Support, це працює в Access 2021 і 365 без змін.

Розширте: комбінуйте OR в критеріях, як [Ряд1] OR [Ряд2]. Або маску: Like “*” & [Частина назви] & “*”. Такі запити оживають у звітах чи дашбордах, перетворюючи сухі дані на інтерактивний інструмент.

Параметризовані запити в SQL: від базового до enterprise

Access генерує SQL під капотом, але в MySQL, PostgreSQL чи SQL Server потрібен код. Prepared statements — золотий стандарт: сервер готує запит, bind’ить параметри окремо. Ось чому це must-have у 2026: кешування плану прискорює на 30-50% повторні виклики.

Приклад у Python з psycopg2 для PostgreSQL:

import psycopg2

conn = psycopg2.connect("dbname=test user=postgres")

cur = conn.cursor()

cur.execute("SELECT * FROM users WHERE age > %s AND city = %s", (25, 'Київ'))

rows = cur.fetchall()

Плейсхолдери %s автоматично ескейпляться. У PHP з PDO:

$pdo = new PDO('mysql:host=localhost;dbname=test', $user, $pass);

$stmt = $pdo->prepare("SELECT * FROM users WHERE email = :email");

$stmt->execute(['email' => $user_email]);

Іменовані :email зручніші для складних запитів. Без параметрів “SELECT * FROM users WHERE id = ‘$id'” — пряма дорога до DROP TABLE. Згідно з OWASP Cheat Sheet, параметризація — топ-захист від ін’єкцій.

| СУБД | Плейсхолдер | Приклад |

|---|---|---|

| MySQL (mysqli) | ? | mysqli_stmt_bind_param($stmt, “i”, $id); |

| PostgreSQL | %s | cur.execute(“SELECT %s”, (value,)) |

| SQL Server | @param | cmd.Parameters.Add(“@age”, SqlDbType.Int).Value = 25; |

Джерело даних: офіційна документація PostgreSQL та MySQL (станом на 2026). Після таблиці тестуйте: спробуйте ввести ‘ OR 1=1 — нічого не зламається.

HTTP-запити з параметрами: query string для веб-API

У веб запит із параметрами — це GET-запит з ?param=value у URL. Сервер парсить query string автоматично. Ідеально для фільтрів: /api/users?age_gt=18&city=Київ&limit=10. Параметри видимі, тому не для секретів — використовуйте POST body.

Кодування критичне: пробіли в %20, українські літери в UTF-8. У JavaScript з URLSearchParams:

const params = new URLSearchParams();

params.append('name', 'Іван Петренко');

params.append('age', '30');

const url = `https://api.example.com/users?${params.toString()}`;

fetch(url).then(res => res.json());

Автоматично енкодує! У Python requests:

import requests

params = {'city': 'Львів', 'price_min': 1000}

response = requests.get('https://api.olx.ua/items', params=params)

requests.urlencode схований усередині. Для складних: сортування &order=desc&fields=name,age. Тренд 2026 — GraphQL, де параметри в body, але query params живі в REST.

Продвинуті інструменти: JavaScript і Python у дії

У браузері fetch з params — просто, але для серверів axios кращий. Приклад axios:

axios.get('/users', { params: { status: 'active', page: 2 } })

.then(response => console.log(response.data));

Авто-енкодинг, інтерсептори для auth. У Node з mysql2:

const mysql = require('mysql2/promise');

const [rows] = await connection.execute('SELECT * FROM posts WHERE ? = ?', [{}, ['draft', 'status']]);

Python SQLAlchemy ORM абстрагує: session.query(User).filter(User.age > bindparam(‘min_age’)).params(min_age=18).all(). Це enterprise-рівень: міграції, пулінг з’єднань.

Такі бібліотеки роблять параметри невидимою магією — фокус на логіці, не на boilerplate.

Типові помилки при створенні запитів із параметрами

Забули енкодинг у URL: “Київ Іван” стає ?city=Київ Іван — 400 Bad Request. Завжди використовуйте URLSearchParams чи urlencode.

Конкатенація замість bind: $sql = “SELECT * FROM users WHERE id = $id”; — ін’єкція! Перейдіть на prepare.

Ігнор типів параметрів: У SQL string у int-поле крашить. Вказуйте типи: bind_param(“is”, $id, $status).

Забули валідацію: Навіть з параметрами перевіряйте input: if (!is_numeric($age)) die().

Не кешуєте плани: У циклах готуйте stmt раз поза петлею.

Ці помилки коштували мільйонів хакерам — уникайте, тестуючи з OWASP ZAP. У 2026 фреймворки як Next.js чи FastAPI ховають це автоматично, але розуміння бази робить вас про.

З параметрами дані танцюють під вашу дудку — від шкільних баз до глобальних API. Експериментуйте з прикладами, додавайте свої поля, і побачите, як код оживає динамікою.